Cómo actuar ante un delito informático

En estradas anteriores hemos estado hablando de los posibles ataques que podemos sufrir por amenazas externas a nuestro equipo, hacking, gromming, phishing, bullying, etc. y las formas de defendernos. Pero hay ciertos ataques que no deben quedarse en una simple defensa, ya que pueden ser el primer paso de un acoso físico. Ayer Chema publicaba…

Leer más

Análisis de una infección [II de II]

Upss. ¿De que me suena esto?. La página de inicio de Mozilla Firefox también ha sido modificada. Además, el propio Kaspersky me avisa de que la página a la que estoy intentando acceder tiene software malicioso. Todavía me queda Internet Explorer, pero no encuentro el icono por el escritorio. Haré un Inicio -> Buscar programas…

Leer más

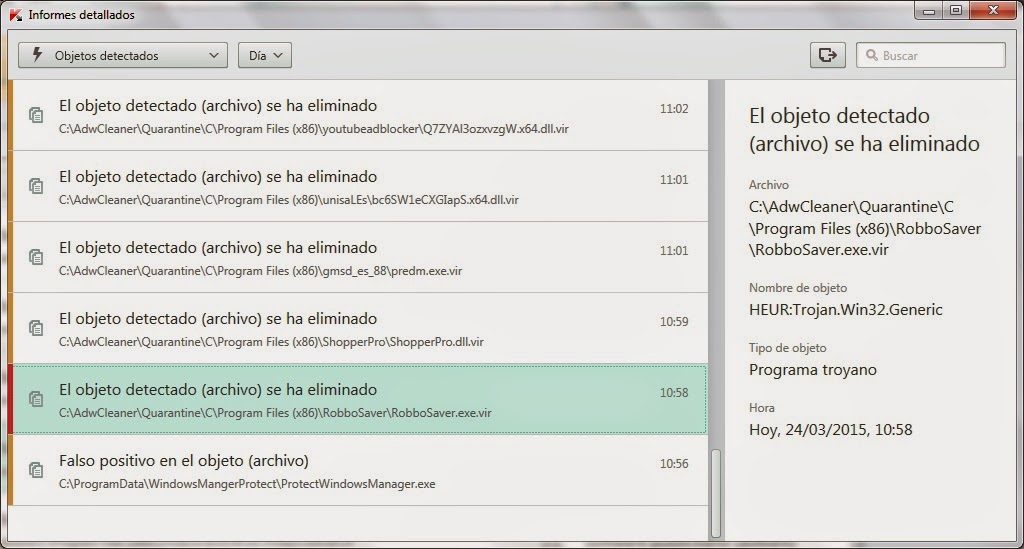

Análisis de una infección [I de II]

Hoy nos han traído a nuestro taller un ordenador portátil que funciona muy lento y salen muchas ventanas de publicidad. He decidido intentar hacer una puesta a punto sin usar «la intuición informática», sin ayuda del sexto sentido, las musas ni el Tao de la programación. Intentando limpiar y optimizar el sistema con las herramientas…

Leer más

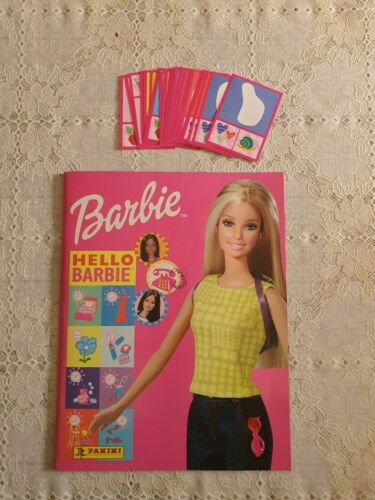

Hello Barbie y seguridad informática

Hace unos días en el programa «En el aire» de Buenafuente hicieron un comentario acerca de la nueva muñeca de la empresa Mattel que permitiría mantener conversaciones con los niños. He estado indagando un poquito en diferentes medios de comunicación para comprobar exactamente de que se trataba. Por lo visto, la muñeca saldrá a la…

Leer más

Libro Hacking Ético

Ya tengo aquí el libro Ethical Hacking: Teoría y práctica para la realización de un pentesting, de Pablo González Pérez y publicado por 0xWord. Si os interesa podéis comprarlo u obtener más información en la propia web de la editorial: http://0xword.com/es/libros/65-ethical-hacking-teoria-y-practica-para-la-realizacion-de-un-pentesting.html Figura 1: portada del libro «Ethical Hacking» de Pablo González Pérez Figura 2: contraportada del…

Leer más

El peor malware de la historia

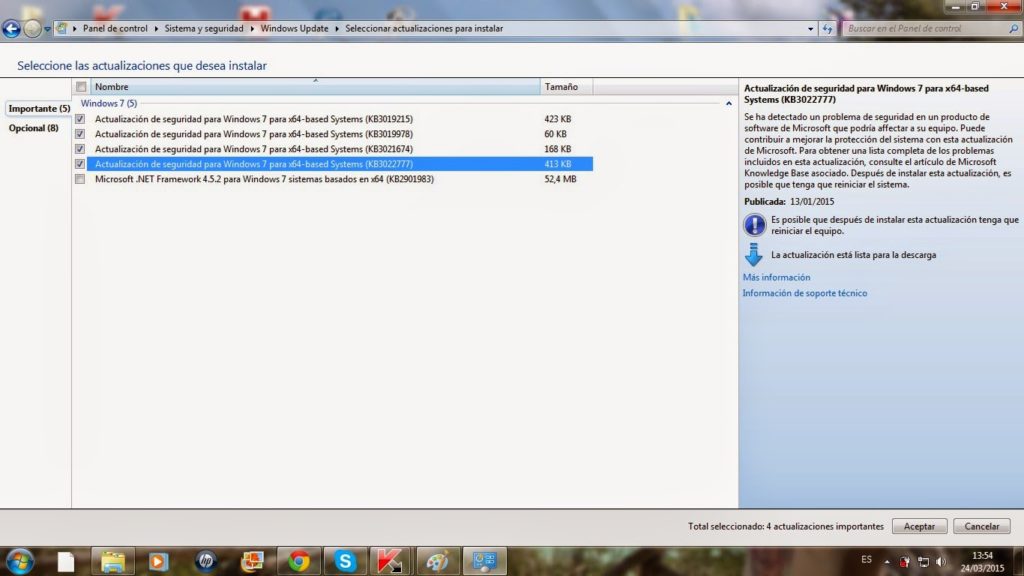

Hoy he sufrido un ataque. Desde que me introduje en el mundo de la informática he intentado mantener el nivel seguridad-usabilidad aceptable. Escuchando las charlas de Chema he podido seguir unas directrices para evitar problemas. Las medidas a tener en cuenta han sido estas: Uso windows 7 original, con todas las actualizaciones disponibles. Windows Update…

Leer más

25 de marzo Chema en Salamanca: Robo de Identidad

Hola. Este próximo 25 de marzo de 2015 Chema estará en Salamanca, en la USAL, para dar una charla charla abierta a todo el mundo acerca de El robo de la identidad en Internet. El acto tendrá lugar en el Salón de Actos de la Facultad de Ciencias de la Universidad de Salamanca. Este es…

Leer más

Prensa rosa tecnológica

Hoy he leído en el blog de Chema Alonso una entrada en la que dice que han hecho un estudio en el que un compañero uso la base de datos de Tacyt y que concluía que en el Play Store hay 35.000 aplicaciones que usan enlaces de login sin cifrar: http://www.elladodelmal.com/2015/03/35000-apps-en-android-con-enlaces-de.html Figura 1: captura del…

Leer más

Cine hacking

Hola. Hoy como es sábado vamos a dejar las teorías y las noticias y haremos un repaso sobre la cultura hacker en el cine. Chema Alonso en numerosas charlas y conferencias empieza describiendo la labor de un hacker y las diferencias entre hacker y cyberdelincuente. Todos sabemos que la televisión se rige por unos porcentajes…

Leer más

Chema está hoy en el Instituto Tecnológico de Buenos Aires

Hoy, 11 de marzo de 2015, Chema dará una charla sobre seguridad informática a las 19:00 horas. Chema es una habitual en las charlas de informática y/o seguridad en numerosos institutos y universidades en los países sudamericanos. Las entradas hace días que están agotadas según indica la propia web del Instituto Tecnológico de Buenos Aires.…

Leer más