¡Nos vemos en la MorterueloCON 2026!

El próximo viernes 20 de febrero estaré en Cuenca participando en la MorterueloCON, donde tendré el placer de presentar mi ponencia «Informática desde las trincheras – AUTOPWNED». Hablaremos de una nueva herramienta que he diseñado para el control y gestión de exfiltración de información mediante balizas digitales.Se trata de una aplicación enfocada en el entorno…

Leer más

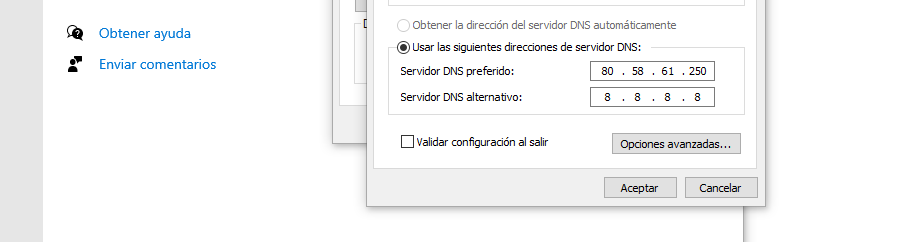

El protocolo DNS: breve explicación

El Sistema de Nombres de Dominio (DNS) es un pilar fundamental de Internet, tan esencial que sin él, la navegación web tal como la conocemos no sería posible. El protocolo DNS permite que los usuarios de Internet encuentren sitios web utilizando nombres de dominio fáciles de recordar, en lugar de las complejas direcciones IP numéricas…

Leer más

Hasta siempre Angelucho

Esta es una noticia triste, pero con muy buenos recuerdos que guardaré siempre. Era 2015 y yo en mi tienda de informática empezaba a interesarme por la ciberseguridad. Buscando en Google empecé a encontrar material y vídeos que me llamaron mucho la atención. Me encantaba ver vídeos de ponencias de dos grandes referentes: Chema Alonso…

Leer más

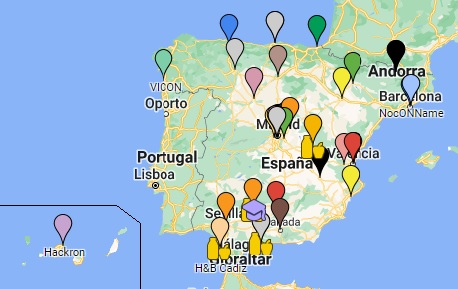

Mapa de las principales CONs españolas (update Octubre 2022)

Hacía mucho que no me pasaba por mi blog para escribir nada y hoy he decidido a hacerlo para actualizar esta vieja entrada del 2016 –>> https://www.informaticaeloy.com/mapa-de-las-principales-cons-espanolas/, así que aquí está el mapa de las principales CONs españolas. Intentaré tenerlo actualizado (octubre 2022). <<A modo de resumen, he querido crear este mapa para facilitar a…

Leer más

Despedida

Han sido 13 años, 3 meses y 15 días los que he dedicado a dar servicio a más de 3400 clientes de Ejea y alrededores. Casi 21000 averías han sido reparadas de vuestros ordenadores, impresoras, monitores, teléfonos, táblets, cámaras, portátiles, … en nuestro taller. Ha llegado el momento de hacer un cambio importante y se…

Leer más

Entrevista a Carranco, gamer profesional

Desde siempre he sido aficionado a los shooters en primera persona, empezando con el mítico DOOM creado por la compañía estadounidense ‘id Software’ en 1993 y el DOOM II en mi viejo PC clónico: Imagen 1: screenshot de DOOM II Luego, en 1999, compré una tarjeta gráfica Voodoo3 agp de 16 MB con la que…

Leer más

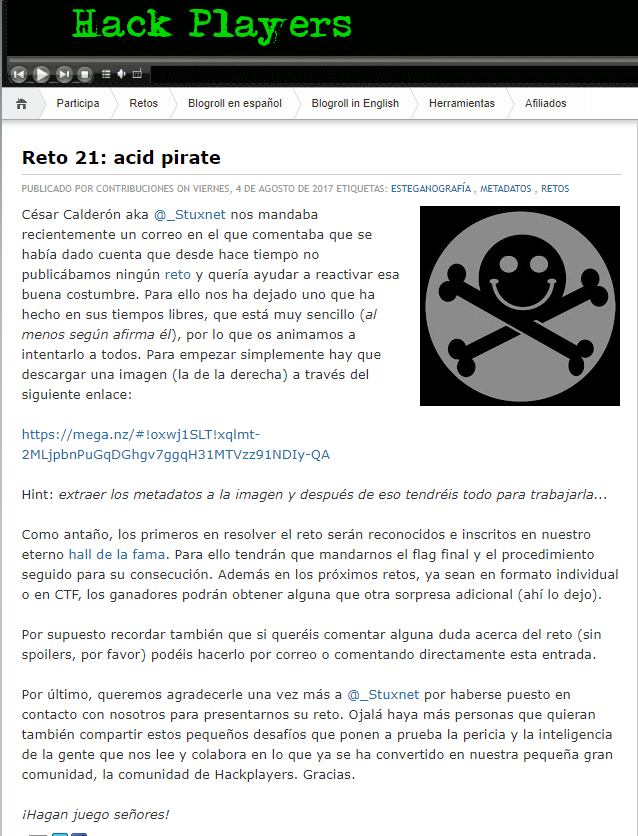

Reto 21: acid pirate (http://www.hackplayers.com)

Hoy he visto un retuit de un compañero (@jdangosto) en el que había un enlace a un CTF de la web http://www.hackplayers.com, y me he liado con ello. En la web del reto teníamos estas instrucciones: Figura 2 Procedemos a descargar la imagen del enlace proporcionado: Figura 3 Es un fichero JPG alojado en MEGA. Lo…

Leer más

Qué es un hacker ?

Hace ya mucho tiempo que tenía en borradores esta entrada en la que conforme iba recogiendo ideas y conceptos iba engrosando el contenido de la misma, a falta de darle unas pinceladas y terminar la redacción, pero hay tantas y tantas webs y blogs en los que se habla de este tema que he pensado…

Leer más

Palabra de hacker

Hace ya más de un año que, apasionado por la seguridad informática, empecé a escribir en este blog sobre todos mis descubrimientos o información relevante que pensaba que cualquier iniciado en el mundo del hacking le gustaría tener como referencia. En este año ha habido una explosión de información relativa al tema, o tal vez…

Leer más

Mapa de las principales CONs españolas

A modo de resumen, he querido crear este mapa para facilitar a todos los interesados la búsqueda de información sobre los lugares y fechas en que se celebran las principales conferencias de hacking y seguridad informática de nuestro país. La verdad es que cabe destacar la gran comunidad que hay detrás de estos eventos, así…

Leer más