Despedida

Han sido 13 años, 3 meses y 15 días los que he dedicado a dar servicio a más de 3400 clientes de Ejea y alrededores. Casi 21000 averías han sido reparadas de vuestros ordenadores, impresoras, monitores, teléfonos, táblets, cámaras, portátiles, … en nuestro taller. Ha llegado el momento de hacer un cambio importante y se…

Leer más

Entrevista a Carranco, gamer profesional

Desde siempre he sido aficionado a los shooters en primera persona, empezando con el mítico DOOM creado por la compañía estadounidense ‘id Software’ en 1993 y el DOOM II en mi viejo PC clónico: Imagen 1: screenshot de DOOM II Luego, en 1999, compré una tarjeta gráfica Voodoo3 agp de 16 MB con la que…

Leer más

Reto 21: acid pirate (http://www.hackplayers.com)

Hoy he visto un retuit de un compañero (@jdangosto) en el que había un enlace a un CTF de la web http://www.hackplayers.com, y me he liado con ello. En la web del reto teníamos estas instrucciones: Figura 2 Procedemos a descargar la imagen del enlace proporcionado: Figura 3 Es un fichero JPG alojado en MEGA. Lo…

Leer más

Palabra de hacker

Hace ya más de un año que, apasionado por la seguridad informática, empecé a escribir en este blog sobre todos mis descubrimientos o información relevante que pensaba que cualquier iniciado en el mundo del hacking le gustaría tener como referencia. En este año ha habido una explosión de información relativa al tema, o tal vez…

Leer más

Mapa de las principales CONs españolas

A modo de resumen, he querido crear este mapa para facilitar a todos los interesados la búsqueda de información sobre los lugares y fechas en que se celebran las principales conferencias de hacking y seguridad informática de nuestro país. La verdad es que cabe destacar la gran comunidad que hay detrás de estos eventos, así…

Leer más

Jugando con la publicidad (ad-ware)

Hoy me han traído al talle un ordenador con Windows 7 que al trabajar con él salía mucha publicidad. El cliente me ha comentado que no había bajado nada raro ni sospechaba cual era el problema, pero que había intentado bajar el CCleaner y que desde entonces el PC ya no había funcionado bien. En…

Leer más

¿Mi móvil me espía?

Hoy me han traído un smartphone a mi taller. El cliente me comentó que tenía sospechas de que podían estar controlando las llamadas, los mensajes, la ubicación, los whatsapps, … Figura 1: ¿me controlan con mi teléfono? Me ha preguntado si eso se podía hacer, y le he dicho que legalmente no pero que técnicamente…

Leer más

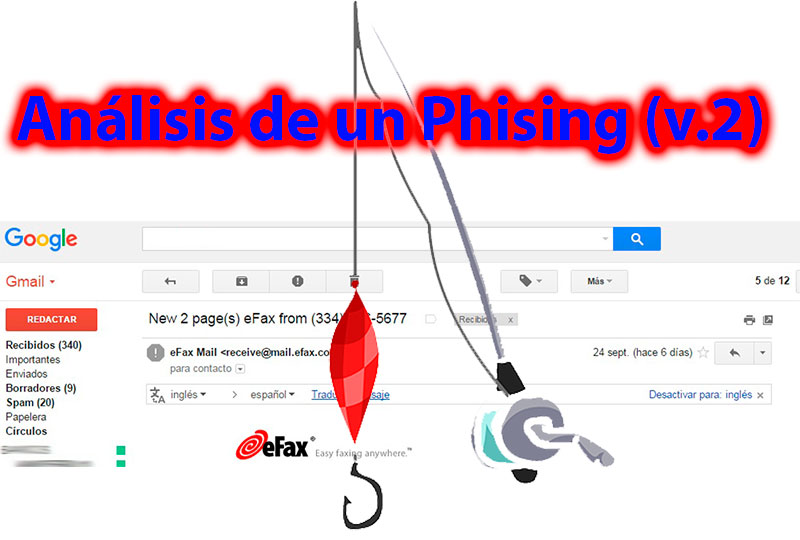

Análisis de un Phishing (v.2)

Hace unos días recibí un correo electrónico que entró a la bandeja de entrada como uno más. El asunto resultaba sospechoso, ya que estaba en ingles y decía que había recibido un nuevo fax: New 2 page(s) eFax from (334) 306-5677 Vamos a analizar un poco más su contenido: Figura 1: Analizamos un ejemplo real…

Leer más

Seguridad informática en vacaciones

Ya estamos en agosto. El ordenador que usamos en el trabajo, oficina o en nuestra casa, ahora lo vamos a destinar más bien al ocio. Ya no vamos a hacer facturas ni a tratar con clientes y proveedores. Ahora vamos a mirar viajes, destinos, rutas, facebook, fotos, hobbyes, … En las vacaciones de verano son…

Leer más

La familia maligna crece

Poco a poco la consciencia social por la seguridad informática nos está llegando cada vez más. Estamos muy lejos todavía de poder decir que la seguridad informática es algo que preocupa a la gente o que preocupa a los usuarios, pero desde dentro del sector parece que si nos va interesando cada día más. Hoy,…

Leer más