Hoy he visto un retuit de un compañero (@jdangosto) en el que había un enlace a un CTF de la web http://www.hackplayers.com, y me he liado con ello.

En la web del reto teníamos estas instrucciones:

|

| Figura 2 |

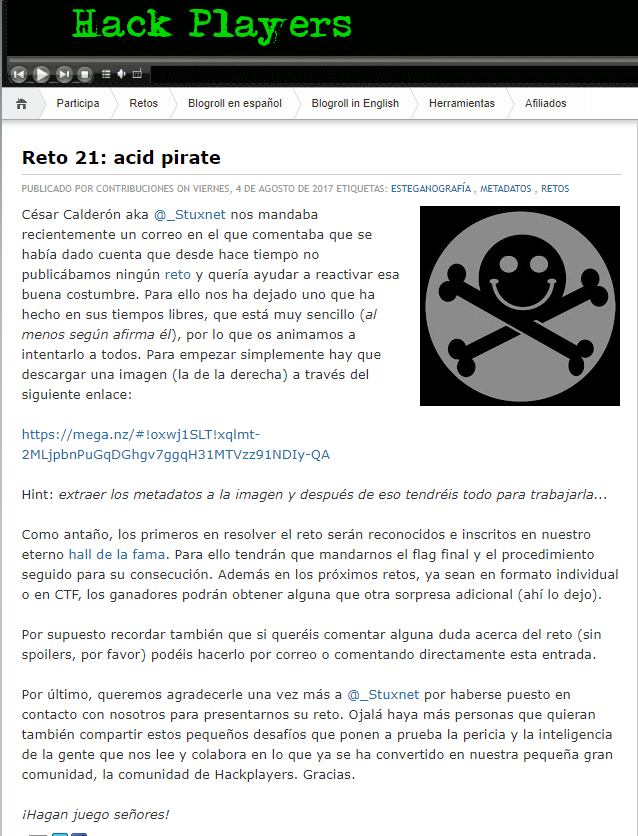

Procedemos a descargar la imagen del enlace proporcionado:

|

| Figura 3 |

Es un fichero JPG alojado en MEGA. Lo descargamos y lo guardamos en nuestro PC:

|

| Figura 4 |

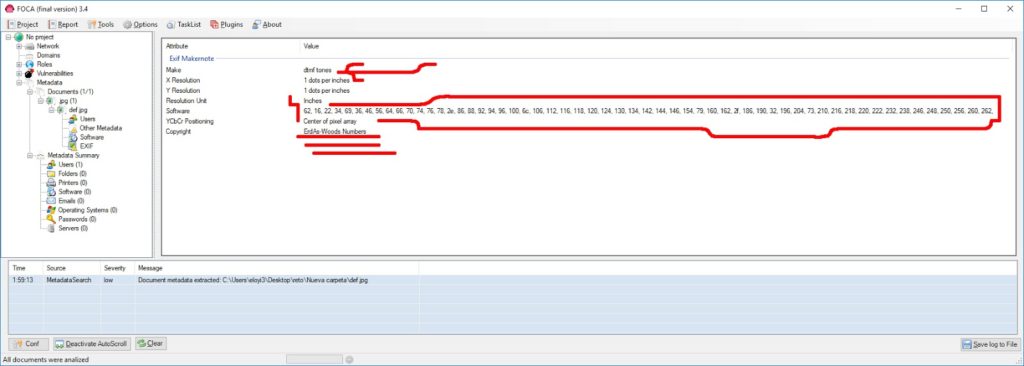

Seguimos la pista del reto que nos decía que analizásemos los metadatos de la imagen, así que lo hacemos con FOCA:

|

| Figura 5 |

Observamos la info que tenemos de la imagen, y vemos unas cosillas poco usuales, como son el MAKE, el SOFTWARE y el COPYRIGHT. El MAKE es «DTMF TONES», extraño, pues los tonos DTMF son , según Wikipedia: En telefonía, el sistema de marcación por tonos, también llamado sistema multifrecuencial o DTMF (Dual-Tone Multi-Frequency) es usado para la señalización de telecomunicaciones sobre líneas telefónicas analógicas en la banda de frecuencia vocal entre teléfonos u otros equipos de comunicaciones y la central telefónica. La versión de DTMF utilizada en los teléfonos de teclado para el discado, es conocida como Touch-Tone la cual fue desarrollada por Western Electric y usada comercialmente por Bell System, usando ese nombre como marca registrada.

O sea, el «PI PU PI PI PU PI PO» que suena en nuestro móvil cada vez que pulsamos una cifra de un nº de teléfono cuando queremos llamar.

En SOFTWARE nos salen una serie de números, extraño también, ya que no me suena que sea ningún programa de creación de imágenes.

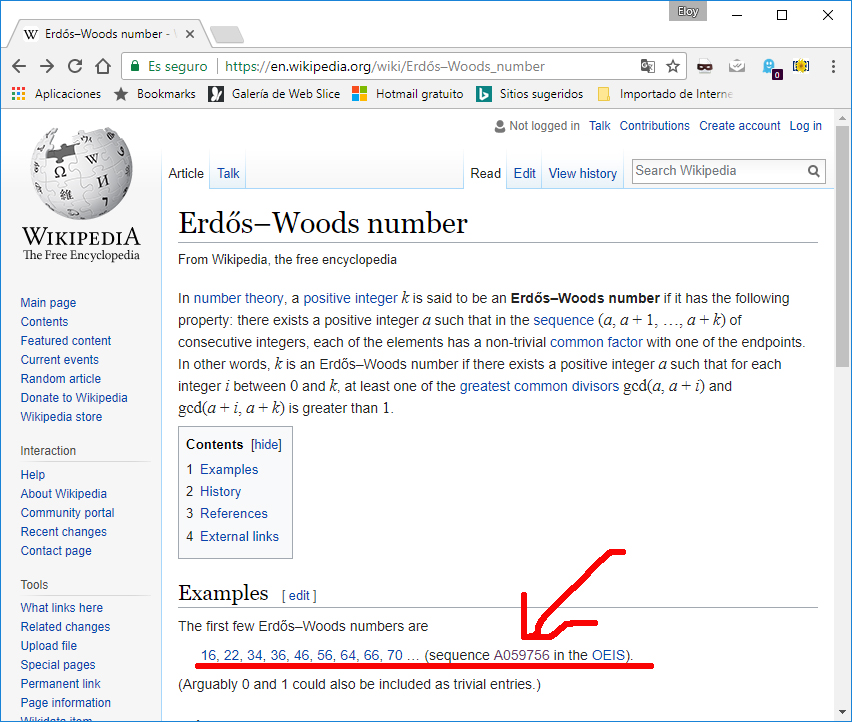

En COPYRIGHT, sale «ErdAs-Woods Numbers», que buscamos en Google y nos encuentra en Wikipedia una entrada en la que nos explica qué es la lista de números Erdős–Woods number:

|

| Figura 6 |

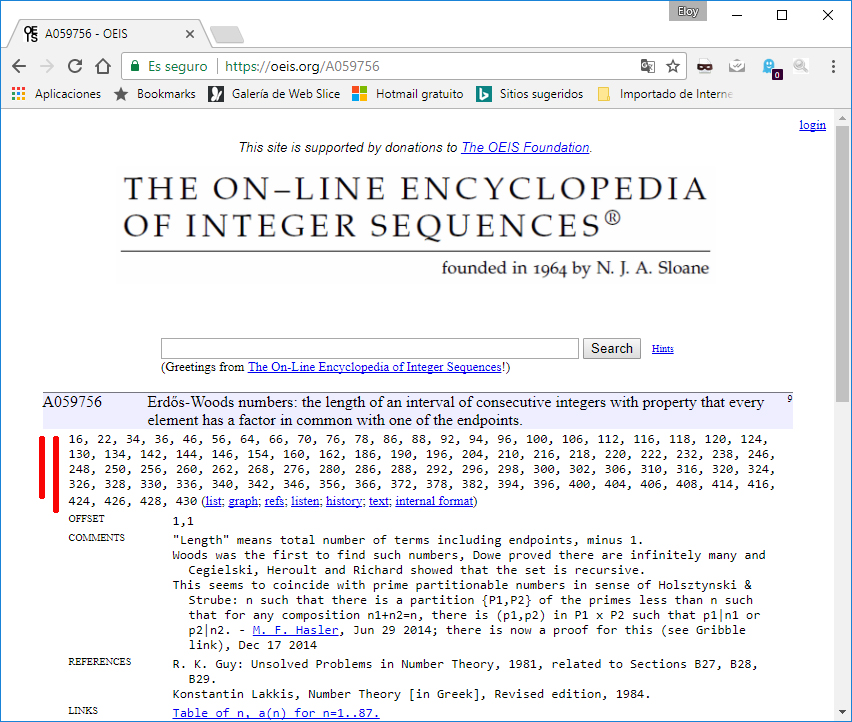

Ampliamos la información visitando la web a la que enlaza Wikipedia y vemos una lista más amplia:

|

| Figura 7 |

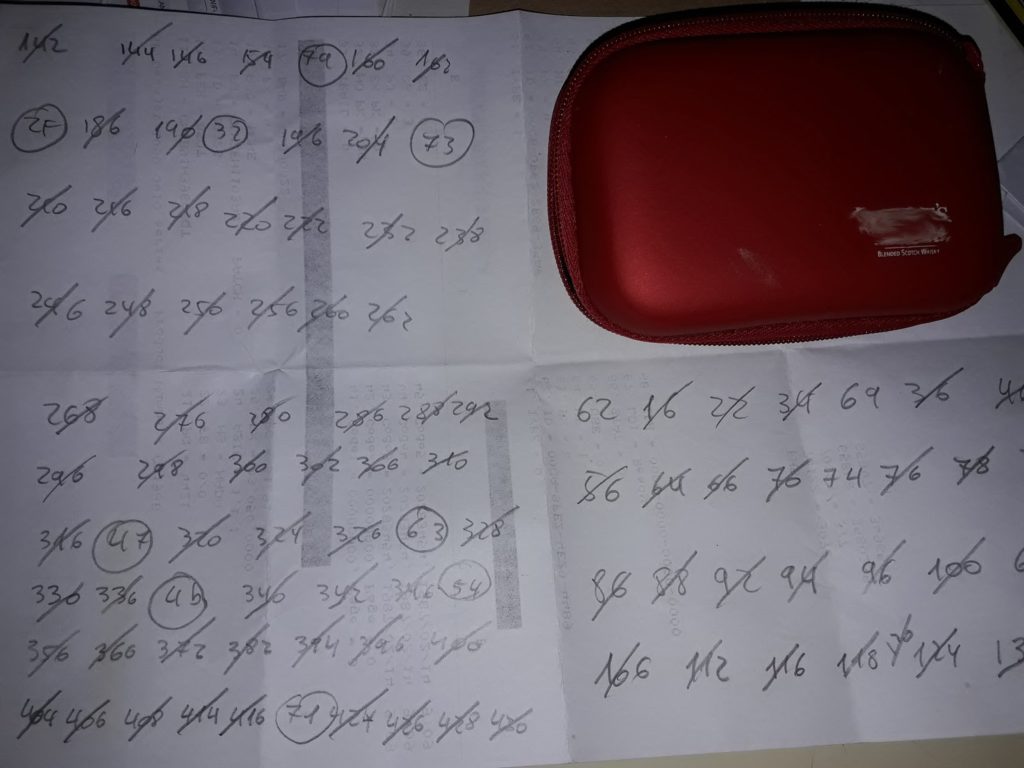

Mediante la técnica de ver, iluminar bombilla y proseguir, vemos que los números que nos salen en FOCA, son los mismos que aparecen en la lista de Erdős–Woods junto con algunos números «intrusos» en la misma, por lo que hacemos una lista en formato analógico con la lista que nos ha salido en los metadatos y seleccionamos los «intrusos»:

|

| Figura 8 |

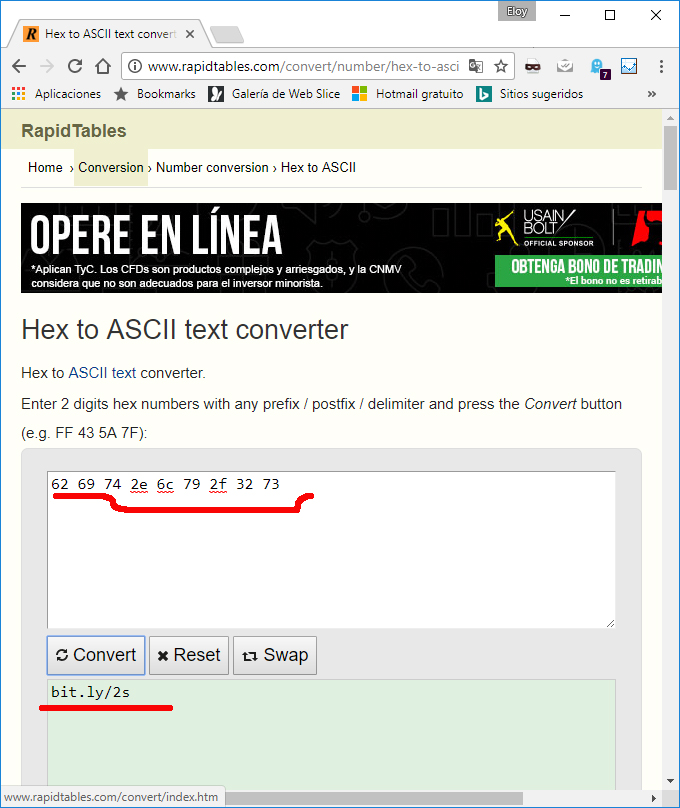

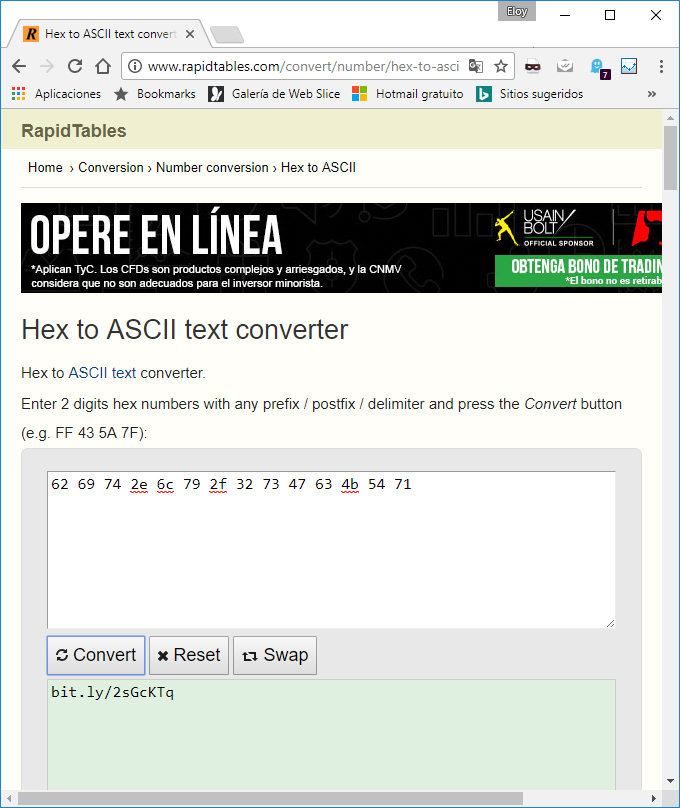

Todos ellos son números de 2 cifras, y hay «intrusos» tipo «2E» y «6C», por lo que elaboramos una nueva lista con ellos y pensamos que pudieran estar escritos en haxedecimal, por lo que lo traducimos a ASCII:

|

| Figura 9 |

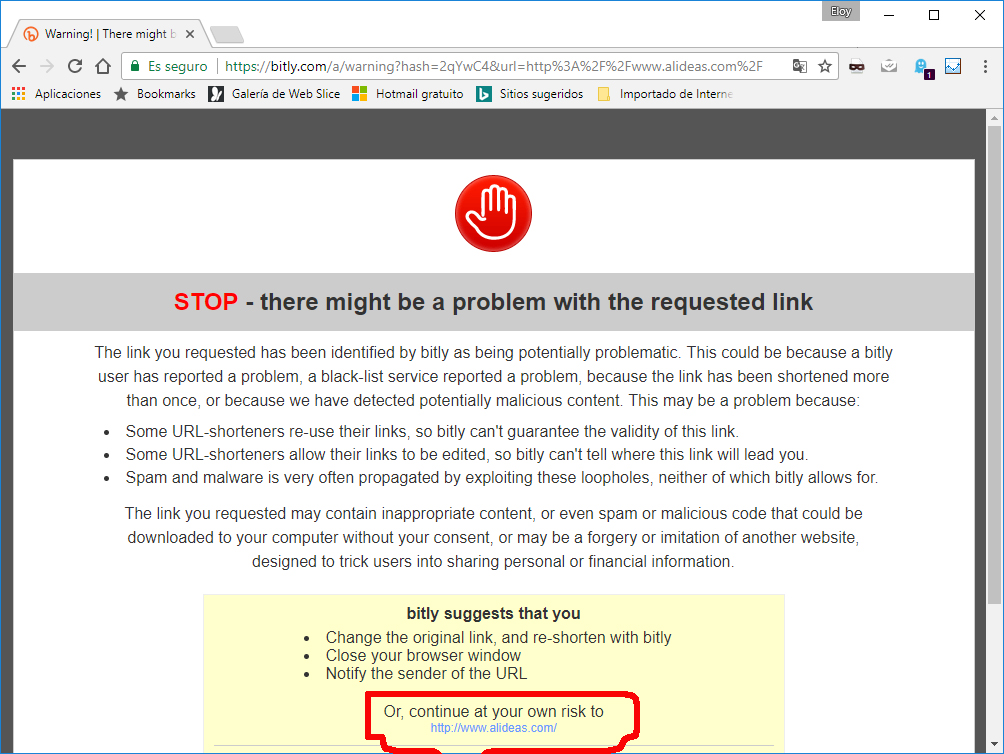

Parece que vamos bien, pues al hacerlo nos sale algo que parece ser una URL acortada de bitfly.com . Accedemos a dicha web y nos sale lo siguiente:

|

| Figura 10 |

Bueno, vamos bien, los de Hackplayer lo lían un poco y por eso sale esta web cuanto menos inquietante. No somo unos «parguelas», ya llegados hasta aquí hemos de acceder:

|

| Figura 11 |

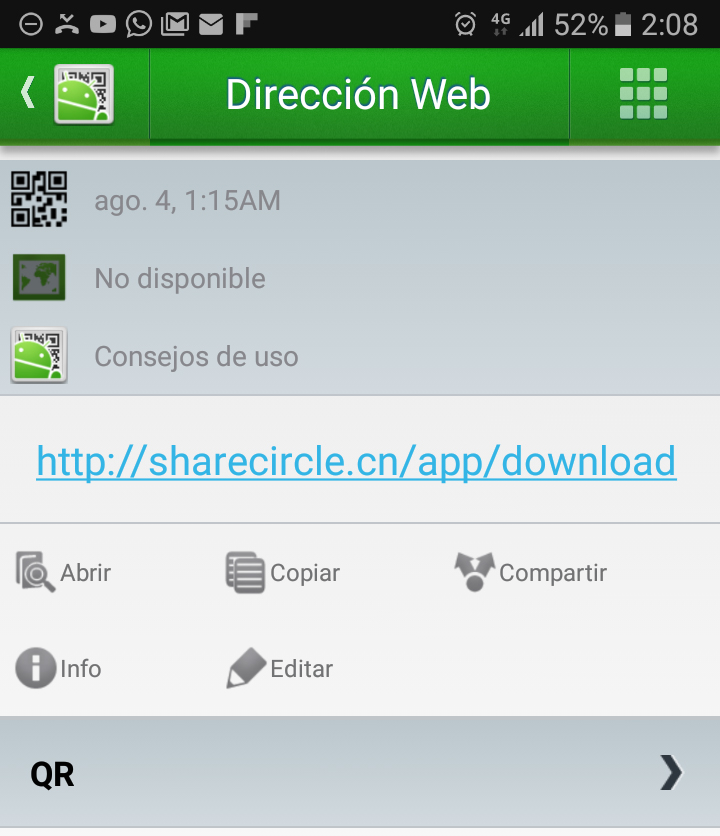

Ummm, una web para descargar un APK??? muy raro, no me fíos. Claro, el siguiente paso estará en el QR. Vamos a leerlo:

|

| Figura 12 |

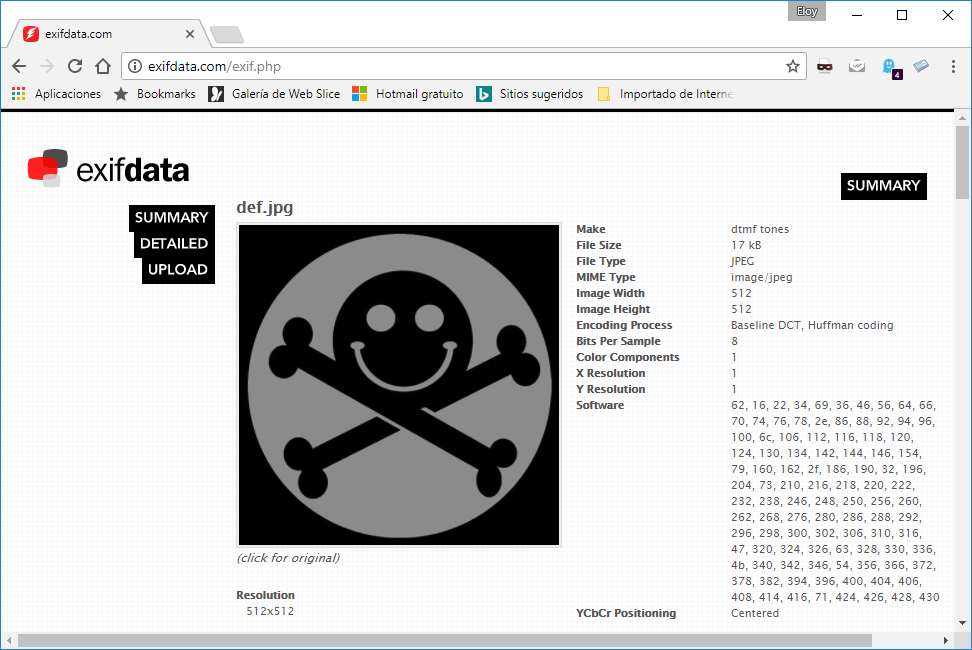

Pues parece que el QR contiene lo mismo, una URL para descargar esa APK. Algo se me está escapando. La URL bit.ly/2s parece algo corta. Tal vez la lista de números «intrusos» sea más larga, pero FOCA solo nos ha sacado esos. Vamos a analizar con alguna herramienta EXIF online, por si FOCA tiene esa limitación:

|

| Figura 13 |

Pues si, efectivamente FOCA no muestra la totalidad del campo SOFTWARE de los metadatos. Repetimos la misma operación de antes, la de seleccionar nuestra lista de «intrusos» pero con estos otros datos:

|

| Figura 14 |

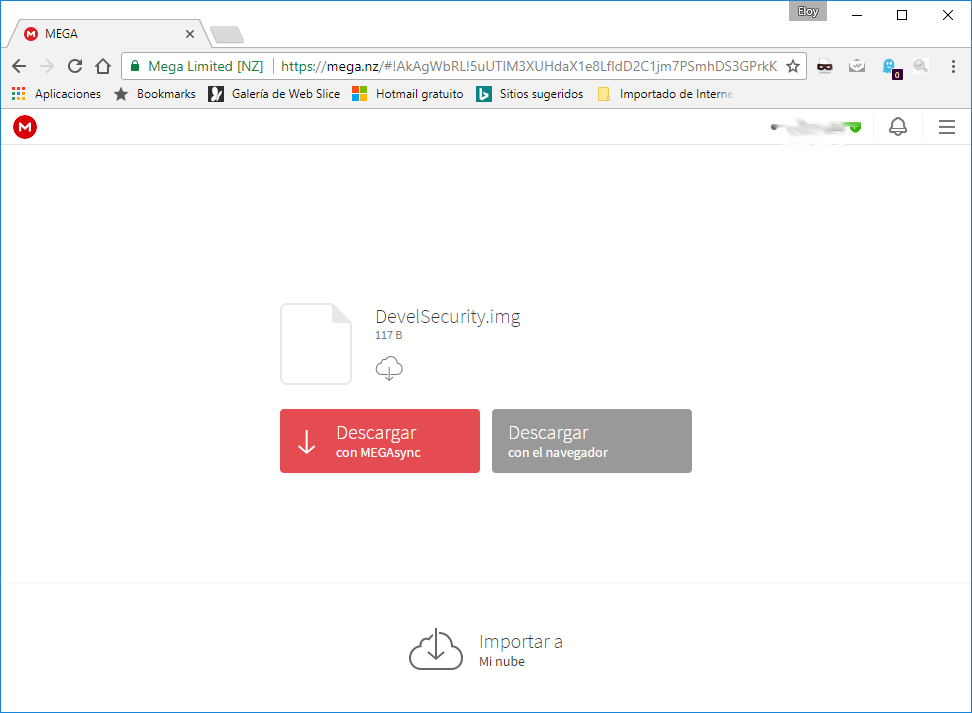

Vale, esta URL ya parece más normal. Accedemos a ella y nos lleva a MEGA y a un nuevo fichero para descargar:

|

| Figura 15 |

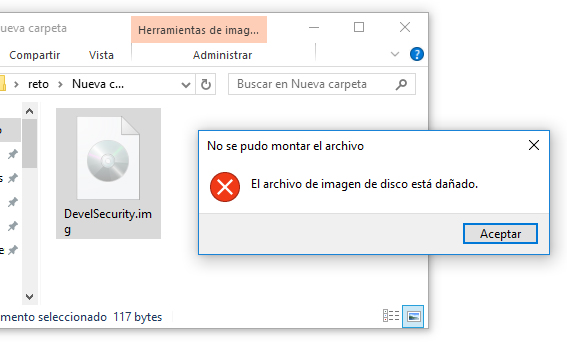

Descargamos el fichero y vemos que tiene extensión IMG. Vamos a montarlo a ver que tiene dentro:

|

| Figura 16 |

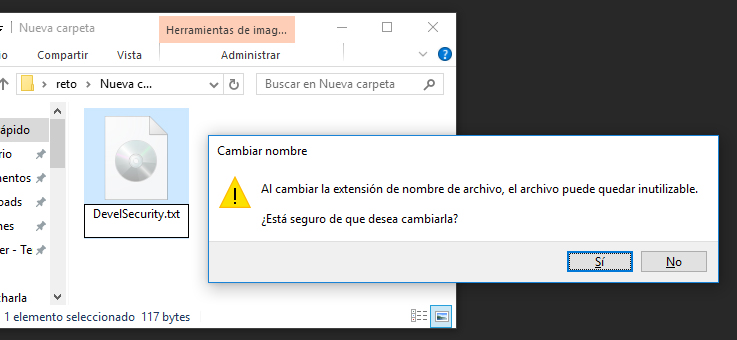

Uppps, error. O no se ha descargado bien, o no es un IMG. Pero, …, solo ocupa 117 bytes??? eso es un TXT si o si. Cambiamos la extensión por TXT.

|

| Figura 17 |

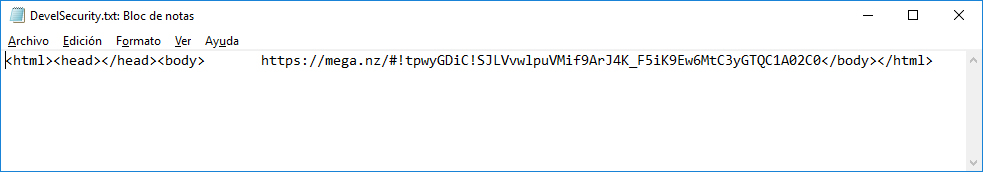

Una vez hecho probamos a editarlo con notepad:

|

| Figura 18 |

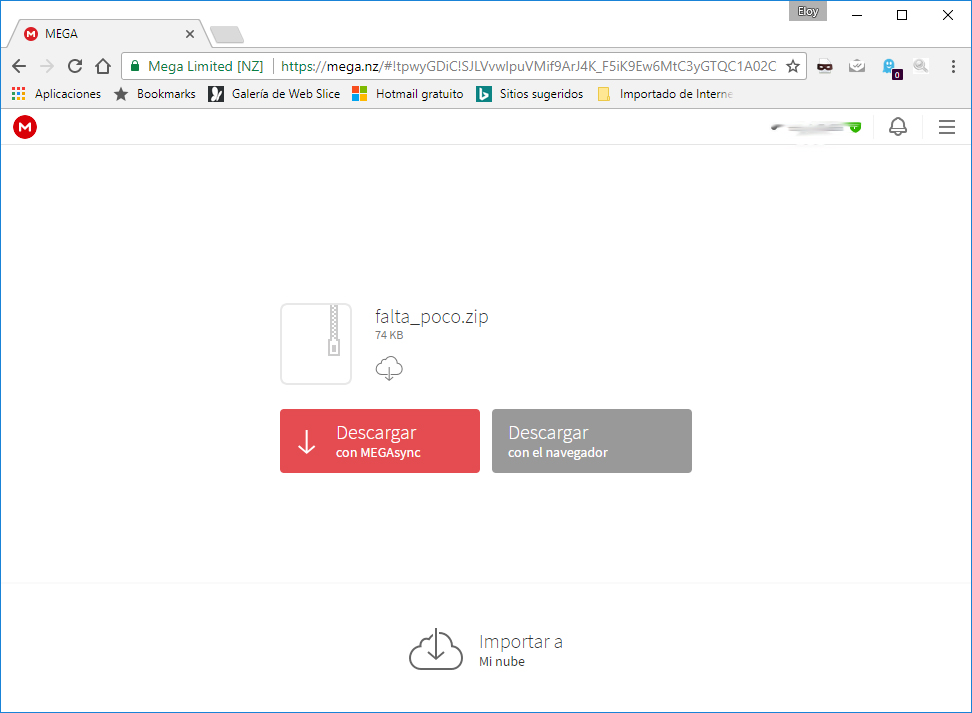

No es un TXT, seguramente tendría extensión HTML, pero el bloc de notas nos muestra una URL entre el código HTML. Accedemos a ella:

|

| Figura 19 |

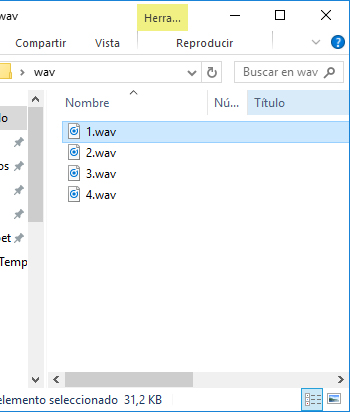

Otra vez nos lleva a MEGA, y otro fichero para descargar (por cierto, bonito nombre para el nuevo flag). Descargamos el ZIP y vemos que hay dentro:

|

| Figura 20 |

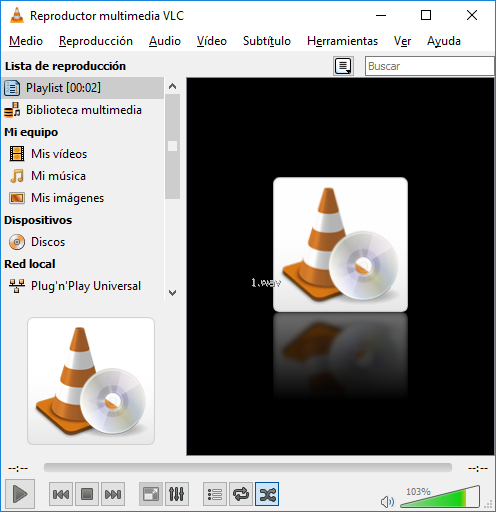

OK, vemos que contiene 4 fichero WAV. Es un poco raro que los 4 tengan el mismo tamaño, 31,2 KB. Seguramente será un fichero partido en 4 trozos, pero antes de nada vamos a ver si son 4 ficheros de tamaño igual (por probar no perdemos nada):

|

| Figura 21 |

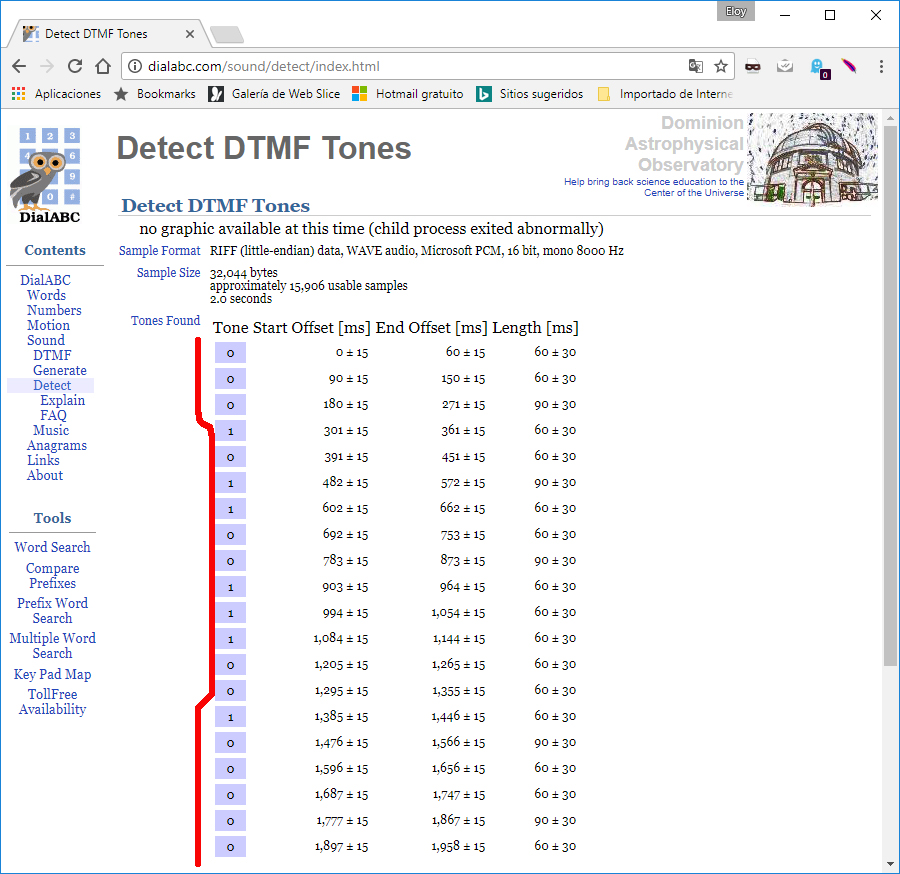

Vaya, pues si que suena un audio, y casualmente es un «PI PU PI PI PU PI PO» de los que hemos hablado antes, los tonos de marcado del móvil. Estos tonos suenan igual para todos los unos, otro tono igual para todos los doses, … en alguna peli esto lo he visto, o en una serie, no se. Alguien llamaba por teléfono y otro grababa los tonos para luego poder volver a llamar a ese número. Vamos a googlear, a ver si hay alguna tool que haga esto online:

|

| Figura 22 |

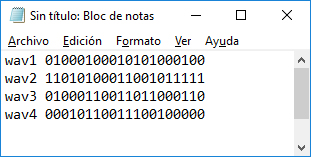

Pues si, esta web traduce los tonos de un fichero de audio a binario. Realizamos esta operación con los 4 fichero y obtenemos los 4 códigos binarios:

|

| Figura 23 |

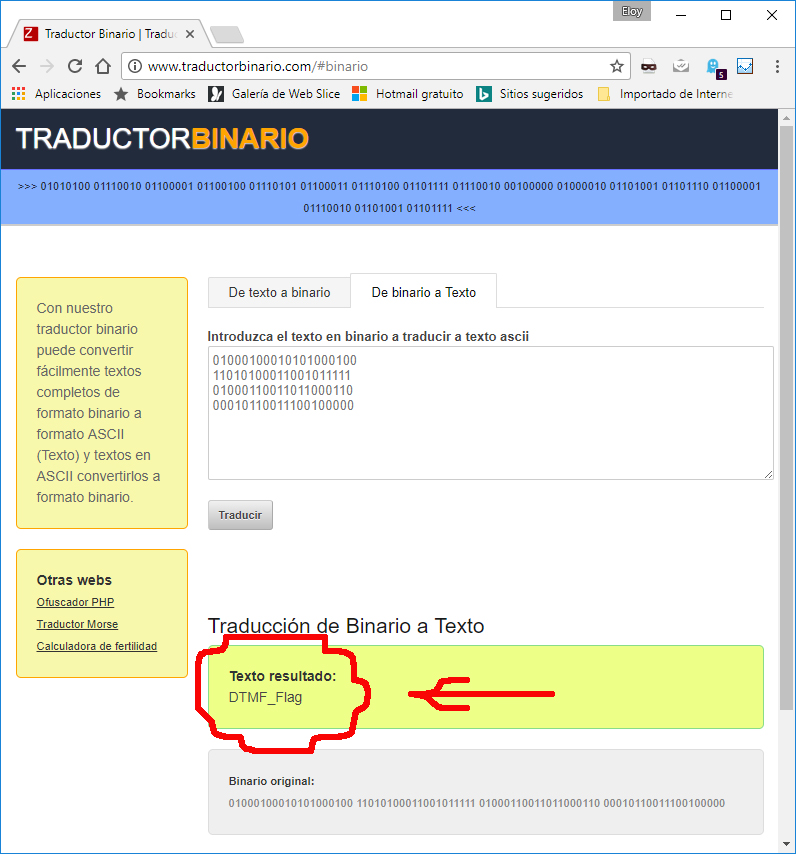

Volvemos a internet y buscamos un traductor binario -> ascii:

|

| Figura 24 |

Y listo, esta parece ser la flag final, DTMF_Flag

Vamos a responder al tuit para ver donde hemos de mandar la solución. Bueno, contestaremos con la flag sin revelar el desarrollo para no hacer spoiler:

|

| Figura 25 |

Y listo. Las 3:14 AM del 4-8-17. A dormir con una sonrisa en la cara ;))